Blogbeitrag: Keystone-Module

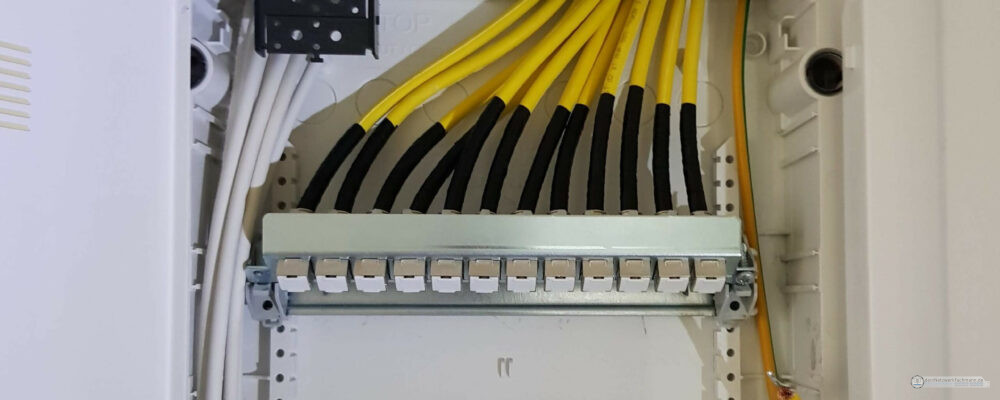

Für die Bereitstellung von Netzwerkverbindungen, gibt es unterschiedliche Modultypen. In diesem Beitrag zeige ich euch, wie man die klassischen Keystone-Module montiert. Metz bietet auch Keystone-Module an, dennoch ist die Montage hier, wie bei den E-DAT Modulen, etwas anders.

Wichtig: Ihr müsst auf euer Trägersystem achten! (E-DAT bzw. Keystone)