DKB und Cloudflare

Nach den Angriffen vom 07.01.2020 auf die Onlinedienste der DKB, haben diese sich wohl Gedanken gemacht. Die DKB versteckt sich hinter Cloudflare und verursacht damit, aus meiner Sicht, weitere Probleme. Cloudflare ist ein US-Unternehmen und untersteht somit auch den Doktrinen der hiesigen Präsidenten. Im Klartext, paart die DKB amerikanische Staatsneugier mit den Sicherheits- und Privatsphäreinteressen ihrer Kunden. Wohlwissend, dass auch staatliche US-Organisationen hinter Cloudflare versteckt sind, könnte sich hier eine Tür geöffnet haben, welche die DKB bzw. deren Kunden zum großen Lauschangriff freigibt.

Einen Blick riskiert

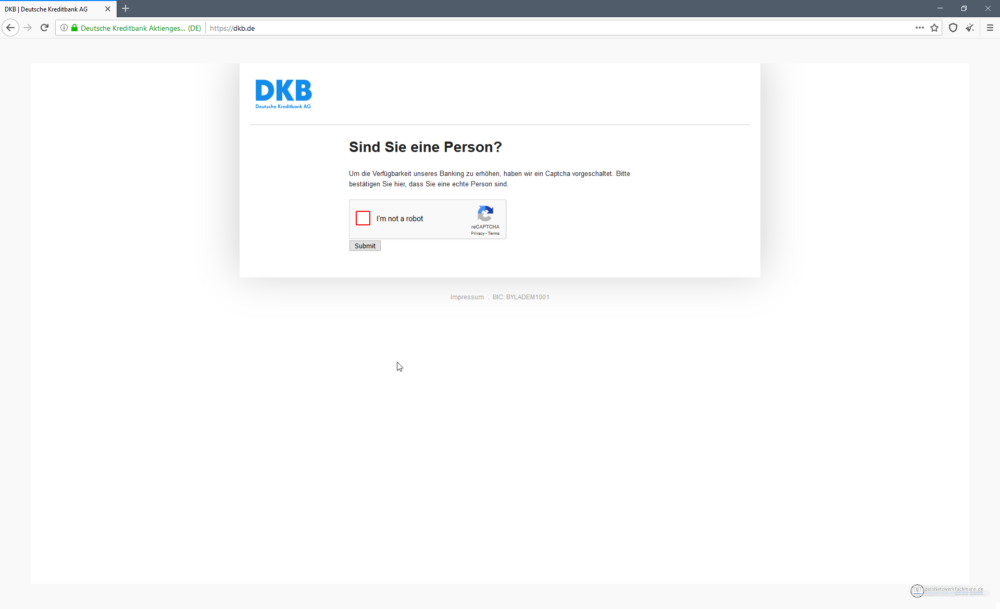

Nach dem ich ein paar Meldungen zur DKB wahrgenommen habe, konnte ich nicht glauben was ich da gelesen habe. Ein deutsches Unternehmen versteckt sich hinter einem amerikanischen Unternehmen?

Ich machte also selbst ein paar Tests (pathping und traceroute) und siehe da, es stimmt. Der Netzwerkverkehr wird, in meinem Fall, über das Telia-Netzwerk bzw. über Cloudflare geleitet.

Routenverfolgung zu "dkb.de" [104.18.26.27]

über maximal 30 Hops:

.

.

.

5 79.140.127.40

6 bei-b1-link.telia.net [62.115.184.252]

7 hbg-bb3-link.telia.net [62.115.139.8]

8 hbg-b1-link.telia.net [213.155.135.81]

9 cloudflare-ic-314537-hbg-b1.c.telia.net [62.115.61.202]

10 104.18.26.27

Berechnung der Statistiken dauert ca. 250 Sekunden…

Quelle zum Abs. Knoten/Verbindung

Abs. Zeit Verl./Ges.= % Verl./Ges.= % Adresse

.

.

.

0/ 100 = 0% |

5 35ms 0/ 100 = 0% 0/ 100 = 0% 79.140.127.40

0/ 100 = 0% |

6 43ms 0/ 100 = 0% 0/ 100 = 0% bei-b1-link.telia.net [62.115.184.252]

0/ 100 = 0% |

7 35ms 0/ 100 = 0% 0/ 100 = 0% hbg-bb3-link.telia.net [62.115.139.8]

0/ 100 = 0% |

8 36ms 0/ 100 = 0% 0/ 100 = 0% hbg-b1-link.telia.net [213.155.135.81]

0/ 100 = 0% |

9 41ms 12/ 100 = 12% 12/ 100 = 12% cloudflare-ic-314537-hbg-b1.c.telia.net [62.115.61.202]

0/ 100 = 0% |

10 23ms 0/ 100 = 0% 0/ 100 = 0% 104.18.26.27

Ablaufverfolgung beendet.Wie man an dem vorherigen Protokoll sehen kann, läuft der Server von Cloudflare auch nicht einwandfrei, aber das sind wir bei Cloudflare ja schon gewohnt.

.

.

.

5 79.140.127.42 (79.140.127.42) 20.383 ms 20.390 ms 20.379 ms

6 bei-b1-link.telia.net (213.248.92.234) 20.150 ms 18.314 ms 18.283 ms

7 bei-b1-link.telia.net (62.115.134.194) 19.701 ms 18.601 ms 18.568 ms

8 hbg-bb3-link.telia.net (62.115.139.8) 24.439 ms 23.784 ms 23.758 ms

9 hbg-b1-link.telia.net (213.155.135.81) 23.722 ms 23.717 ms 23.708 ms

10 cloudflare-ic-314537-hbg-b1.c.telia.net (62.115.61.202) 24.631 ms 24.625 ms 24.616 ms

11 104.18.27.27 (104.18.27.27) 24.579 ms 24.577 ms 25.147 ms

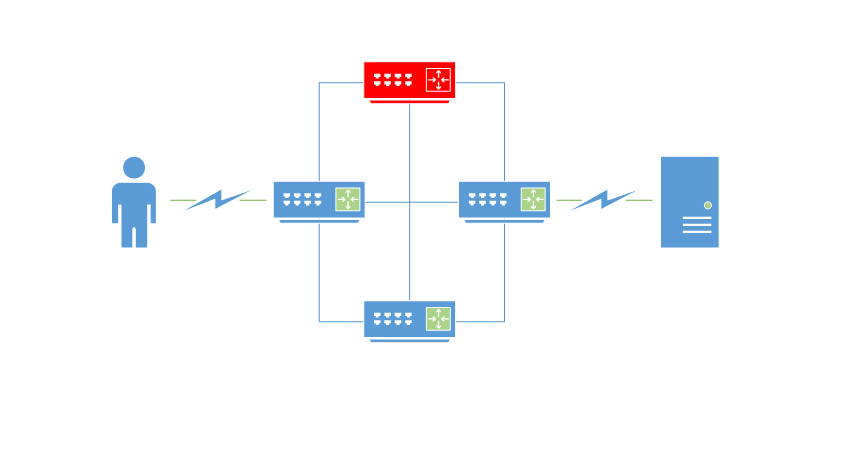

Von meinen Servern, in den verschiedenen Rechenzentren, geht der Verkehr ganz normal ohne weitere Zuhörer zum Server der DKB. Was ich an sich schon sehr merkwürdig finde. Aus welcher Richtung kommen größtenteils die meisten Angriffe? Richtig! Von den root-Servern in den verschiedenen Rechenzentren. Bei der DKB scheinen das wohl eher die Privatanschlüsse zu sein. Folglich sollen also die Tor-Nutzer von einem erschwerten Zugriff profitieren. Es geht also nicht primär um Sicherheit, sondern in erster Linie um eine Identifikation. Der positive Nebeneffekt, die DKB kann ihre Server etwas entlasten.

.

.

.

2 de-cix-frankfurt.as13335.net (80.81.194.180) 4.953 ms 4.939 ms 4.870 ms

3 104.18.26.27 (104.18.26.27) 3.699 ms 3.702 ms 3.690 ms.

.

.

2 ae4.425.core-b1.as6724.net (85.214.0.112) 0.379 ms 0.373 ms 0.378 ms

3 ae2.0.atuin.as6724.net (85.214.0.71) 11.829 ms 11.816 ms 11.793 ms

4 de-cix-frankfurt.as13335.net (80.81.194.180) 21.729 ms 21.711 ms 21.692 ms

5 104.18.27.27 (104.18.27.27) 12.143 ms 12.125 ms 12.122 msDie Bedeutung

Jedes Netzwerk unterliegt der Kontrolle einer Person bzw. Firma. D.h. leite ich meinen Netzwerkverkehr über die Server eines fremden Anbieters, kann dieser den Verkehr potentiell mitlesen (unverschlüsselt) oder Datenpakete umleiten bzw. manipulieren. Genauso wie es halt in einem WLAN-Netzwerk eines Bekannten passieren kann. Bin ich netzwerktechnisch eher unbegabt bzw. stehe unter politischem Druck. Teile, gewollt oder ungewollt, die privaten Schlüssel meiner Zertifikate mit dem Netzanbieter bzw. der Regierung, könnten diese auch die verschlüsselten Verbindungen abhören und niemanden würde etwas auffallen. Schließlich teilen die von mir benutzten Programme mit, dass die Zertifikate stimmen. Zusätzlich bleibt auch noch die Frage offen, wann die Zertifizierungsstellen aus den USA fallen werden. Existiert genügend politische Einflussnahme, werden auch diese Instanzen zu einem Risiko für die globale Kommunikation.

Weiter gilt es zu beachten, dass niemand weiß, welche Techniken der Netzwerkbetreiber noch so einsetzt. Beispielsweise könnte dieser Betreiber Codeblöcke in die Kommunikation zwischen mir und dem Server einfügen, welche mich ausspionieren könnten. Verweisen dann noch die DNS-Einträge auf die Server meines Netzwerk-Dienstleisters, könnte dieser auch eigene Zertifikate vorschalten und dem Endbenutzer eine gesicherte Verbindung mit eigenen Zertifikaten unterjubeln. Oder er setzt Geräte ein, dessen Hersteller mit der Regierung kooperiert. Alle reden über Huawei! Schon mal darüber nachgedacht, was amerikanische Unternehmen so machen müssen, um ihrer Regierung zu “gefallen”? Einige Regierungen wollen mitlesen und sie werden alles tun, um dieses Recht zu bekommen, auch wenn sie dafür die halbe Erdkugel anzünden müssen. Wir sind ja bereits auf einem guten Weg, wenn man sich mal die globalen Konflikte anschaut.

Vertrauen ist gut, …

Die Amerikaner sind, ähnlich wie die Russen und Chinesen, sehr neugierig was den Netzwerkverkehr angeht. Über Deutschland brauchen wir nicht reden. Wir äffen alles nach, was die Amerikaner in die Denkfabrik der Voyeure werfen. Die viel zitierte German-Angst ist, aus meiner Sicht, nur eine Subkultur der amerikanischen “World of Evil-Doktrin”. Die Wahrscheinlichkeit, dass folglich jemand zuhört, steigt also mit jedem Anbieter der zwischen mir und dem Objekt meiner Begierde liegt. Es ist also aus meiner Sicht schwer naiv von der DKB, sich von einem amerikanischen Unternehmen absichern zu lassen. Vor allem, wenn Finanzen im Spiel sind. Und erst recht, wenn wir gerade Kapitalismus haben!

Ich persönlich glaube nicht, dass die DKB so dämlich ist und ihre Zertifikatinformationen mit Cloudflare ausgetauscht hat. Aber was nicht ist kann ja noch werden, denn die Basis steht ja bereits. Jedoch bin ich mir ziemlich sicher, dass sich die Administratoren der DKB, nicht einmal ansatzweise Gedanken gemacht haben, wen sie da in ihre Struktur eingeladen haben.