Angriffe auf OpenVPN

Momentan laufen wohl verstärkt Brute-Force-Angriffe auf OpenVPN, welche aus dem afrikanischen Raum stammen. Wer oder was sich genau dahinter verbirgt kann ich nicht genau sagen. Aufmerksam geworden bin ich durch die Meldung eines ehemaligen Arbeitskollegen (LDS Systems GmbH), welcher wiederum durch blockierte OpenVPN-Server seiner Kunden auf das Problem stieß. Einige dieser OpenVPN-Server laufen auf Synology Diskstations, welche trotz aktivierter Sicherheitsmerkmale keine Blockierungen der IP-Adressen einleiten. Vermutlich geht es um die Remotecodeausführung welche im CVE-2023-7235 beschrieben wird.

Die Sicherheitslücke zielt auf Windows-Systeme ab, welche OpenVPN vor der Version 2.6.9 installiert haben. Der Installer vor der genannten Version setzt die falschen Zugriffsbeschränkungen, wenn der Installationspfad nicht dem Standard entspricht. Dem Angreifer wird hiermit ermöglicht, Binärdateien zu ersetzen, um beliebige ausführbare Dateien auszuführen. Es ist also wichtig das Update für die Version 2.6.9 auf Windows-Systemen zu installieren.

Vielleicht wissen unsere Angreifer ja mehr als wir. Ich kann mir jedenfalls nicht vorstellen, dass ein Brute-Force-Angriff auf zertifikatbasierten Authentifizierungen von Erfolg gekrönt sein wird. Dennoch sollte ein Erfolg dieser Angriffe nicht ausgeschlossen werden. Also alles noch mal Patchen und evtl. die Firewall etwas anpassen, wenn die Angreifer das VPN-System blockieren.

Hat man einen Router wie z.B. eine Fritz!Box, die keine entsprechende Firewallkonfiguration zulässt, bleibt einem nur das Umbiegen des Ports von 1194 auf einen anderen seiner Wahl. Hat man beispielsweise einen LANCOM Router mit entsprechender Firewall, kann man diese entsprechend konfigurieren, um die “bösen” Jungs entsprechend zu behindern. Allerdings würde ich eine Konfiguration empfehlen die nicht dem Standardport entspricht, um die Angriffsfläche zu minimieren.

Es empfiehlt sich immer, wenn man entsprechende Dienste für das Internet freigibt, einen entsprechenden Router anzuschaffen der etwas professionellere Konfigurationsmöglichkeiten bietet.

Synology

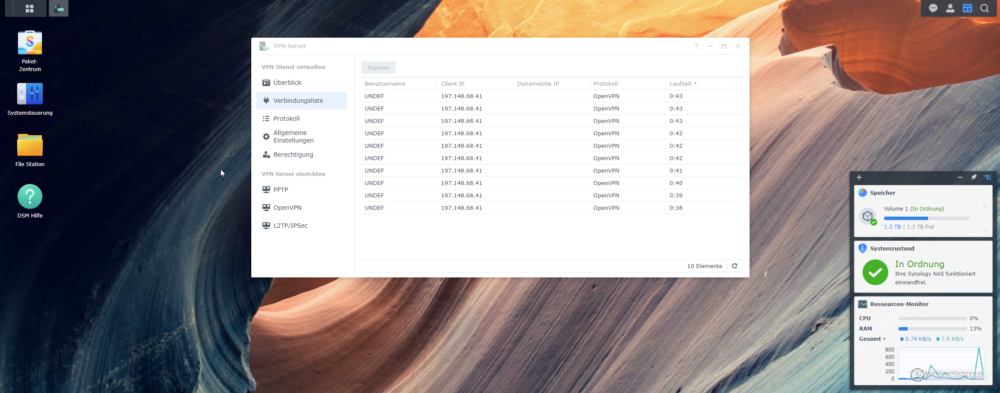

Was die Sicherheitsfeatures von Synology angeht, hat man keine Chance über die Oberfläche entsprechende IPs zu blockieren. Was ich schwer enttäuschend empfinde. Wozu hat man diese Sicherheitsfeatures, wenn diese nur auf die Hälfte der Produkte anwendbar ist?! Ich meine, der OpenVPN-Server wird von Synology in das System eingepflegt, warum greifen hier die Blocklisten nicht? Zumal auch die Benutzerliste aus dem System für die VPN-Lösungen genutzt werden. Fälschlicher Weise suggeriert einem die Oberfläche, Produkte aus einem Guss zu nutzen. Glücklicherweise bin ich nun in meiner falschen Annahme, dass Synology weiß was sie tun, korrigiert worden. Es ist also etwas mehr zu beachten, wenn man die Dienste dieser Boxen im Internet freigibt. Ich bin Synology-Partner und nutze die Produkte recht ausgiebig, dennoch muss ich meine Enttäuschung über diese eklatante Schwäche mehr als nur deutlich zum Ausdruck bringen.

Die IP-Adressen unserer Angreifer kommen aus dem Bereich 164.160.x.x und 197.148.x.x